이달 12일경 윈도우 운영체제를 사용하는 컴퓨터를 대상으로 대규모 공격이 시작된 워너크라이(WannaCry) 랜섬웨어는 스팸 메일 전파와 동시에 SMB 취약점인 MS17-010를 이용한 네트워크 감염을 시도해 네트워크에 연결된 공유 폴더에 읽기 권한이 있으면 해당 파일까지 암호화를 하는 지독한 랜섬웨어 입니다.

또한, 감염 이후 시간이 지날수록 요구하는 복호화 비용이 점점 늘어나 일주일 이내에 복호화를 하지 않으면 영영 데이터를 살릴수 없는것이 특징으로 영국의 40여개 병원, 독일 철도 시스템, 일본 지하철, 러시아 내무부 컴퓨터, 중국 공항등 세계 여러 주요 시스템까지 침투해 피해를 입힌 사례가 있습니다.

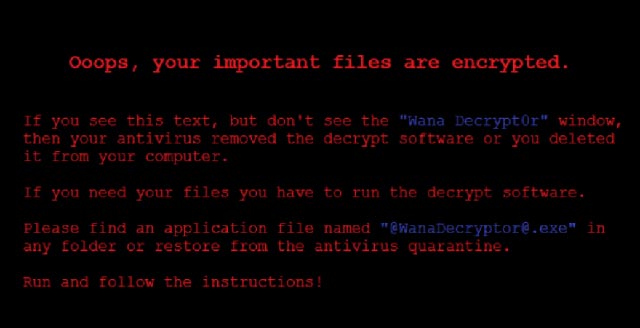

워너크라이 랜섬웨어 감염시 윈도우 바탕화면을 위의 이미지로 바꾸고 Wana DecryptOr 프로그램이 결제창을 띄워 300달러를 요구합니다.

만일 3일이 지나면 그 두배인 600달러를 요구하고 앞서 얘기한 것처럼 일주일이 지나면 복구를 불가능하게 합니다. 참고로 해외에서 실제 입금한 사례가 있지만 복호화가 진행되지 않아 돈을 먹튀한 사례가 있으니 만일 워너크라이에 감염되었다고 하더라도 금액을 결제하는 일은 없어야 하겠습니다.

만일 WannaCry 랜섬웨어에 감염되면 주요 파일의 확장자가 .WNCRY 로 변경되며 다음과 같은 파일이 표시됩니다.

r.wnry , s.wnry, t.wnry , taskdl.exe , taskse.exe , 00000000.eky , 00000000.res , 00000000.pky , @WanaDecryptor@.exe , @Please_Read_Me@.txtm.vbs , @WanaDecryptor@.exe.lnk

국내는 CGV 광고 시스템이 피해를 입어 국내 사용자들도 안전지대는 아니기 때문에 KISA 보호나라 홈페이지에서는 SMB 취약점을 악용한 랜섬웨어 방지 대국민 행동 요령을 공지해 윈도우 보안 업데이트를 실시할 것을 당부하고 있습니다.

위 링크를 확인해 보면 알겠지만 윈도우 업데이트 이전에 인터넷에 연결되어 있는 랜선을 뽑고 현재 사용하는 윈도우에 공유되어 있는 홈그룹이나 네트워크 폴더를 해제한 다음 SMB 서비스 프로토콜에 사용되는 TCP 139, 145 포트를 잠시 방화벽으로 차단한 다음 윈도우를 업데이트할 것을 권고하고 있으며 업데이트를 마친 다음에는 차단한 SMB 프로토콜 규칙을 삭제해 SMB 서비스 사용에 문제가 없게 하면 되겠습니다.

현재 @MalwareTech가 킬스위치를 발견, 워너크라이 랜섬웨어 전파를 무력화해 더이상의 피해는 없을 것으로 보이지만 워너크라이의 변종이 등장하는 만큼 다음과 같은 행동은 삼가해야 합니다.

- 토렌트등의 P2P 경로를 통해 게임, 프로그램등을 다운로드 받아 실행하는 행위

- 불법 사이트 접속

- 타인의 USB 사용

- 방화벽을 해제해 사용

- Administrator 계정으로 컴퓨터 사용

윈도우 버전별 보안 패치 링크

- Windows XP SP3 KB4012598

- Windows Vista 서비스팩2 KB4012598

- Windows 7 서비스 팩 1 KB4012212

- Windows 8 KB4012598

- Windows 8.1 KB4012213

- Windows 10 KB4012606

- Windows 10 버전 1511 쓰레스홀드2 KB4013198

- Windows 10 버전 1607 레드스톤 KB4013429